Веб-разработка на Go становится все более популярной, и одним из ведущих фреймворков для создания веб-приложений является Gin. Этот фреймворк лёгок, быстр и удобен в использовании. Однако при разработке веб-приложений важно помнить о безопасности, особенно когда дело касается обработки пользовательских данных. Нужно знать методы для повышение безопасности веб-приложения.

Сегодня я поделюсь 15 методами, которые помогут вам сделать ваше приложение на Gin более безопасным, а также дам небольшие примеры реализации для лучшего понимания.

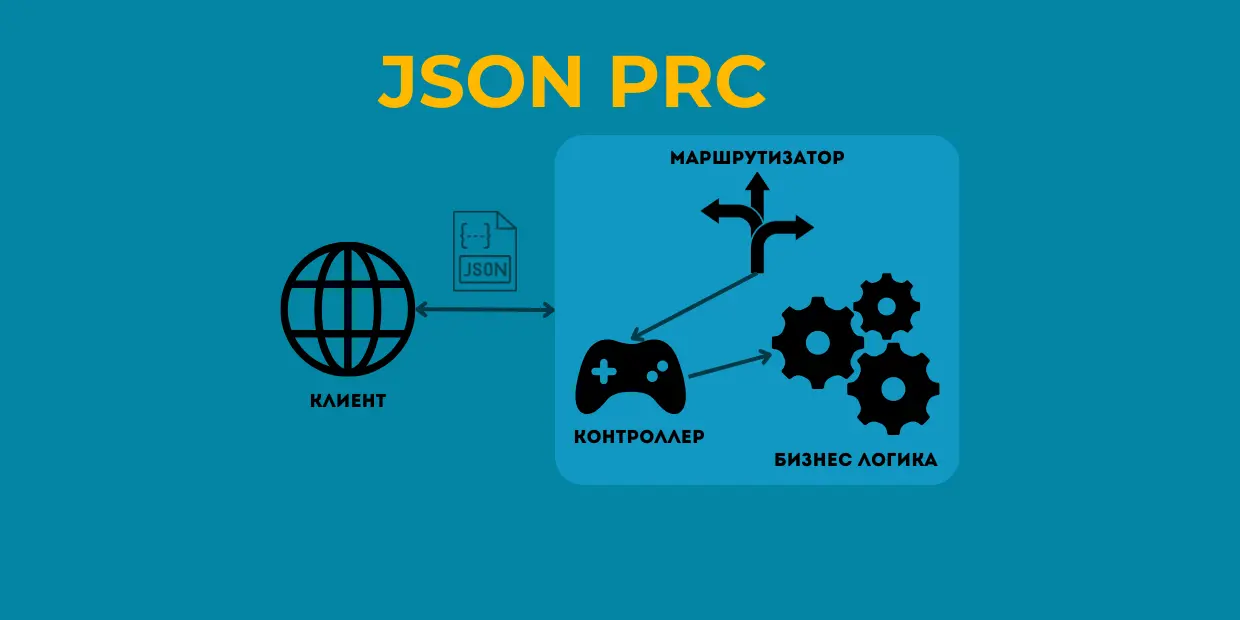

Большинство из данных методов вам нужно будет использовать в работе при построении больших систем, основанных например на микро сервисной архитектуре. Если вы ищете информацию по построению RestFul микро сервиса то предлагаю вам почитать данную статью, и советую почитать статью про Docker на случай если вы до сих пор не знакомы с этой технологией.

1. Использование HTTPS

Прежде всего, любое приложение, работающее с конфиденциальными данными, должно использовать HTTPS. Это обеспечивает защиту данных, передаваемых между клиентом и сервером, предотвращая их перехват.

Чтобы использовать HTTPS в приложении на Gin, достаточно добавить сертификат SSL. Например, с помощью Let’s Encrypt вы можете быстро настроить шифрование.

Пример запуска Gin с HTTPS:

package main

import (

"log"

"net/http"

"github.com/gin-gonic/gin"

)

func main() {

r := gin.Default()

r.GET("/", func(c *gin.Context) {

c.String(http.StatusOK, "Hello, HTTPS!")

})

// Запуск сервера с использованием сертификатов

err := r.RunTLS(":8080", "server.crt", "server.key")

if err != nil {

log.Fatal("Не удалось запустить сервер:", err)

}

}

Здесь RunTLS запускает сервер, который работает по HTTPS, используя сертификаты server.crt и server.key. В реальной среде такие сертификаты обычно предоставляются и обновляются автоматически, например, с помощью инструментов вроде Certbot.

2. Защита от XSS (межсайтовый скриптинг)

Одной из самых распространенных атак на веб-приложения является XSS (Cross-Site Scripting), когда злоумышленник внедряет вредоносный код, который исполняется в браузере других пользователей. Gin, как и большинство фреймворков, не занимается этим напрямую, но защита от XSS начинается с правильной обработки пользовательских данных.

Во-первых, убедитесь, что все данные, выводимые на фронтенд, экранируются. Если вы работаете с HTML-шаблонами в Gin, используйте стандартный html/template, который автоматически экранирует HTML-содержимое.

Пример экранирования в шаблонах:

package main

import (

"github.com/gin-gonic/gin"

"net/http"

)

func main() {

r := gin.Default()

r.LoadHTMLGlob("templates/*")

r.GET("/", func(c *gin.Context) {

c.HTML(http.StatusOK, "index.tmpl", gin.H{

"user_input": "<script>alert('XSS')</script>",

})

})

r.Run()

}

Шаблон index.tmpl может выглядеть так:

<!DOCTYPE html>

<html>

<body>

<h1>Привет, {{ .user_input }}</h1>

</body>

</html>

В этом примере, если пользователь введет вредоносный скрипт, html/template автоматически экранирует его, и код не будет исполняться.

3. Защита от CSRF (межсайтовая подделка запросов)

Межсайтовая подделка запросов (CSRF) – это атака, при которой злоумышленник вынуждает браузер пользователя выполнить нежелательные действия на доверенном сайте, на котором пользователь авторизован. Чтобы защититься от CSRF, нужно использовать специальные токены, которые подтверждают, что запрос исходит от законного пользователя.

Хотя Gin не имеет встроенной защиты от CSRF, вы можете легко интегрировать CSRF-мидлварь. Один из распространенных вариантов – использовать библиотеку gin-contrib/csrf.

Пример защиты от CSRF:

package main

import (

"github.com/gin-contrib/csrf"

"github.com/gin-gonic/gin"

)

func main() {

r := gin.Default()

// Инициализация CSRF-защиты с секретным ключом

r.Use(csrf.Middleware(csrf.Options{

Secret: "supersecretkey",

}))

r.GET("/", func(c *gin.Context) {

c.String(http.StatusOK, "CSRF токен: %s\n", csrf.GetToken(c))

})

r.POST("/submit", func(c *gin.Context) {

c.String(http.StatusOK, "Форма отправлена!")

})

r.Run()

}

Здесь CSRF-мидлварь генерирует и проверяет CSRF-токены для POST-запросов. При каждом запросе выдается новый токен, который должен быть включен в форму при отправке данных.

4. Ограничение размеров запросов

Для защиты вашего приложения от атак типа DoS (Denial of Service), важно ограничивать размер запросов. Если не ограничить количество данных, которые могут быть отправлены серверу, злоумышленник может попытаться отправить очень большие запросы, что может привести к перегрузке вашего приложения.

Чтобы установить ограничение на размер запроса в Gin, можно воспользоваться встроенной возможностью MaxMultipartMemory:

package main

import (

"github.com/gin-gonic/gin"

)

func main() {

r := gin.Default()

// Ограничение размера загружаемых файлов до 8 МБ

r.MaxMultipartMemory = 8 << 20 // 8 MiB

r.POST("/upload", func(c *gin.Context) {

file, _ := c.FormFile("file")

c.SaveUploadedFile(file, file.Filename)

c.String(200, "Файл %s загружен.", file.Filename)

})

r.Run()

}

Таким образом, если кто-то попытается загрузить файл больше 8 МБ, запрос будет отклонен.

5. Аутентификация и авторизация

Аутентификация пользователей – важная часть безопасности веб-приложений. Для этой цели можно использовать JWT (JSON Web Tokens) для передачи информации о пользователе, что позволит вам легко проверять и подтверждать его личность.

Пример использования JWT в Gin:

package main

import (

"github.com/gin-gonic/gin"

"github.com/dgrijalva/jwt-go"

"time"

)

var secretKey = []byte("my_secret_key")

func main() {

r := gin.Default()

r.POST("/login", func(c *gin.Context) {

token := jwt.NewWithClaims(jwt.SigningMethodHS256, jwt.MapClaims{

"username": "user1",

"exp": time.Now().Add(time.Hour * 1).Unix(),

})

tokenString, err := token.SignedString(secretKey)

if err != nil {

c.JSON(500, gin.H{"error": "Не удалось создать токен"})

return

}

c.JSON(200, gin.H{"token": tokenString})

})

r.GET("/secure", authMiddleware(), func(c *gin.Context) {

c.String(200, "Доступ разрешен!")

})

r.Run()

}

func authMiddleware() gin.HandlerFunc {

return func(c *gin.Context) {

tokenString := c.GetHeader("Authorization")

if tokenString == "" {

c.JSON(401, gin.H{"error": "Токен не предоставлен"})

c.Abort()

return

}

token, err := jwt.Parse(tokenString, func(token *jwt.Token) (interface{}, error) {

return secretKey, nil

})

if err != nil || !token.Valid {

c.JSON(401, gin.H{"error": "Неверный токен"})

c.Abort()

return

}

c.Next()

}

}

Здесь после успешной авторизации сервер возвращает JWT-токен, который можно использовать для доступа к защищённым маршрутам. В мидлваре мы проверяем валидность токена и разрешаем или запрещаем доступ к ресурсу.

6. Ограничение количества запросов (Rate Limiting)

Ограничение частоты запросов помогает защитить ваше приложение от атак типа DoS (Denial of Service) или слишком частых запросов от одного и того же клиента. Один из популярных способов реализации — использование токенов на основе алгоритма Leaky Bucket или Token Bucket. В Gin нет встроенного мидлвара для ограничения запросов, но мы можем использовать библиотеку golang.org/x/time/rate для создания простого механизма.

Пример ограничения частоты запросов:

package main

import (

"github.com/gin-gonic/gin"

"golang.org/x/time/rate"

"net/http"

"sync"

"time"

)

// Структура для хранения лимитов для каждого клиента

type Client struct {

limiter *rate.Limiter

lastSeen time.Time

}

var clients = make(map[string]*Client)

var mu sync.Mutex

func getClientLimiter(ip string) *rate.Limiter {

mu.Lock()

defer mu.Unlock()

// Если клиента нет, добавляем его

if client, exists := clients[ip]; !exists {

limiter := rate.NewLimiter(1, 5) // 1 запрос в секунду с буфером на 5 запросов

clients[ip] = &Client{limiter, time.Now()}

return limiter

} else {

client.lastSeen = time.Now()

return client.limiter

}

}

// Middleware для ограничения запросов

func rateLimiterMiddleware() gin.HandlerFunc {

return func(c *gin.Context) {

ip := c.ClientIP()

limiter := getClientLimiter(ip)

if !limiter.Allow() {

c.AbortWithStatusJSON(http.StatusTooManyRequests, gin.H{

"error": "Превышен лимит запросов, попробуйте позже.",

})

return

}

c.Next()

}

}

func main() {

r := gin.Default()

// Применяем мидлвар для ограничения запросов

r.Use(rateLimiterMiddleware())

r.GET("/", func(c *gin.Context) {

c.String(http.StatusOK, "Добро пожаловать!")

})

r.Run()

}

Объяснение:

- Для каждого IP-адреса создается свой лимитер с ограничением в 1 запрос в секунду и буфером в 5 запросов. Если клиент превышает лимит, он получает ошибку 429 Too Many Requests.

- Этот подход легко масштабируется и позволяет добавлять ограничения на уровне IP-адресов.

7. Валидация входных данных

Одна из самых важных частей защиты веб-приложения — это правильная валидация входных данных. Это помогает предотвратить атаки, такие как SQL-инъекции или XSS. В Gin есть встроенные возможности для валидации входных данных с помощью тегов структуры.

Пример валидации входных данных:

package main

import (

"github.com/gin-gonic/gin"

"net/http"

)

type UserInput struct {

Username string `json:"username" binding:"required,min=3,max=20"`

Email string `json:"email" binding:"required,email"`

Age int `json:"age" binding:"gte=18"`

}

func main() {

r := gin.Default()

r.POST("/register", func(c *gin.Context) {

var input UserInput

// Автоматическая валидация с помощью Gin

if err := c.ShouldBindJSON(&input); err != nil {

c.JSON(http.StatusBadRequest, gin.H{"error": err.Error()})

return

}

// Если валидация прошла успешно

c.JSON(http.StatusOK, gin.H{"status": "Регистрация успешна"})

})

r.Run()

}

Объяснение:

- Поле

Usernameдолжно быть строкой длиной от 3 до 20 символов. - Поле

Emailдолжно содержать корректный email-адрес. - Поле

Ageдолжно быть не меньше 18 лет. - Если данные не проходят валидацию, возвращается ошибка с описанием.

Этот механизм встроен в Gin и позволяет очень легко настроить строгие правила валидации.

8. Защита от SQL-инъекций

SQL-инъекции — одна из наиболее распространённых уязвимостей. Чтобы предотвратить их, всегда используйте подготовленные запросы (prepared statements). Это предотвращает выполнение произвольного SQL-кода, внедрённого злоумышленником.

Пример защиты от SQL-инъекций при использовании базы данных MySQL с библиотекой database/sql:

package main

import (

"database/sql"

"github.com/gin-gonic/gin"

_ "github.com/go-sql-driver/mysql"

"log"

"net/http"

)

var db *sql.DB

func main() {

var err error

db, err = sql.Open("mysql", "user:password@tcp(127.0.0.1:3306)/dbname")

if err != nil {

log.Fatal(err)

}

r := gin.Default()

r.GET("/user/:id", func(c *gin.Context) {

id := c.Param("id")

var username string

// Подготовленный запрос для защиты от SQL-инъекций

err := db.QueryRow("SELECT username FROM users WHERE id = ?", id).Scan(&username)

if err != nil {

c.JSON(http.StatusInternalServerError, gin.H{"error": "Пользователь не найден"})

return

}

c.JSON(http.StatusOK, gin.H{"username": username})

})

r.Run()

}

Объяснение:

- Мы используем параметризованный запрос, чтобы защититься от SQL-инъекций. Вместо вставки переменных напрямую в строку SQL-запроса, мы передаём значения через параметры.

- Это исключает возможность внедрения вредоносного SQL-кода в запрос.

9. Шифрование конфиденциальных данных

Если ваше приложение работает с конфиденциальными данными, такими как пароли или личная информация, важно их шифровать перед сохранением. Например, для шифрования паролей можно использовать библиотеку golang.org/x/crypto/bcrypt.

Пример шифрования паролей:

package main

import (

"github.com/gin-gonic/gin"

"golang.org/x/crypto/bcrypt"

"net/http"

)

func hashPassword(password string) (string, error) {

bytes, err := bcrypt.GenerateFromPassword([]byte(password), bcrypt.DefaultCost)

return string(bytes), err

}

func checkPasswordHash(password, hash string) bool {

err := bcrypt.CompareHashAndPassword([]byte(hash), []byte(password))

return err == nil

}

func main() {

r := gin.Default()

r.POST("/register", func(c *gin.Context) {

password := c.PostForm("password")

hashedPassword, err := hashPassword(password)

if err != nil {

c.JSON(http.StatusInternalServerError, gin.H{"error": "Не удалось захешировать пароль"})

return

}

// Сохраните hashedPassword в базе данных

c.JSON(http.StatusOK, gin.H{"status": "Пароль захеширован и сохранён"})

})

r.POST("/login", func(c *gin.Context) {

password := c.PostForm("password")

storedHash := "$2a$10$..." // Полученный из базы данных

if checkPasswordHash(password, storedHash) {

c.JSON(http.StatusOK, gin.H{"status": "Пароль верный"})

} else {

c.JSON(http.StatusUnauthorized, gin.H{"error": "Неверный пароль"})

}

})

r.Run()

}

Объяснение:

- Пароль хешируется перед сохранением в базе данных с использованием

bcrypt. - При входе пользователя введённый пароль сравнивается с захешированным значением в базе данных.

- Этот подход делает невозможным восстановление исходного пароля даже в случае утечки данных.

10. Защита от Clickjacking

Clickjacking — это атака, при которой злоумышленники размещают ваш сайт в iframe на другом ресурсе, заставляя пользователей неосознанно взаимодействовать с вашим приложением. Чтобы предотвратить это, вы можете настроить заголовок HTTP X-Frame-Options, который запретит встраивание вашего сайта в iframe.

Пример защиты от Clickjacking:

package main

import (

"github.com/gin-gonic/gin"

"net/http"

)

func clickjackingMiddleware() gin.HandlerFunc {

return func(c *gin.Context) {

c.Header("X-Frame-Options", "DENY")

c.Next()

}

}

func main() {

r := gin.Default()

// Применяем middleware для защиты от Clickjacking

r.Use(clickjackingMiddleware())

r.GET("/", func(c *gin.Context) {

c.String(http.StatusOK, "Добро пожаловать на защищённый сайт!")

})

r.Run()

}

Объяснение:

- Заголовок

X-Frame-Options: DENYзапрещает встраивание вашего сайта в iframe, предотвращая тем самым Clickjacking-атаки.

11. Контроль доступа на основе ролей (RBAC)

Механизм контроля доступа на основе ролей (RBAC) помогает ограничить доступ пользователей к определённым ресурсам в зависимости от их ролей. Это особенно полезно в системах с различными уровнями доступа, где разные пользователи должны иметь различные права.

Пример реализации контроля доступа:

package main

import (

"github.com/gin-gonic/gin"

"net/http"

)

type User struct {

Username string

Role string

}

// Фиктивная база данных пользователей

var users = map[string]User{

"admin": {Username: "admin", Role: "admin"},

"user": {Username: "user", Role: "user"},

}

// Middleware для проверки роли пользователя

func authorizeRole(requiredRole string) gin.HandlerFunc {

return func(c *gin.Context) {

username := c.GetHeader("Username")

user, exists := users[username]

if !exists || user.Role != requiredRole {

c.JSON(http.StatusForbidden, gin.H{"error": "Недостаточно прав для доступа"})

c.Abort()

return

}

c.Next()

}

}

func main() {

r := gin.Default()

// Публичный маршрут доступен для всех

r.GET("/", func(c *gin.Context) {

c.String(http.StatusOK, "Добро пожаловать на публичную страницу!")

})

// Маршрут только для пользователей с ролью "user"

r.GET("/user", authorizeRole("user"), func(c *gin.Context) {

c.String(http.StatusOK, "Добро пожаловать, пользователь!")

})

// Маршрут только для пользователей с ролью "admin"

r.GET("/admin", authorizeRole("admin"), func(c *gin.Context) {

c.String(http.StatusOK, "Добро пожаловать, администратор!")

})

r.Run()

}

Объяснение:

- Для каждого маршрута можно указать, к какой роли он разрешен.

- Пользователь должен передать заголовок

Username, и если его роль не соответствует требуемой, доступ будет запрещён. - Функция

authorizeRoleпроверяет роль пользователя и либо разрешает доступ, либо блокирует его с кодом 403 Forbidden.

12. Хэширование данных с помощью SHA-256

Если вы работаете с конфиденциальными данными, такими как пароли или другие личные сведения, важно хранить их в безопасной форме. Один из методов — использование хеширования, например, алгоритма SHA-256.

Пример хэширования данных:

package main

import (

"crypto/sha256"

"encoding/hex"

"github.com/gin-gonic/gin"

"net/http"

)

func hashWithSHA256(data string) string {

hash := sha256.New()

hash.Write([]byte(data))

return hex.EncodeToString(hash.Sum(nil))

}

func main() {

r := gin.Default()

r.POST("/hash", func(c *gin.Context) {

data := c.PostForm("data")

hashedData := hashWithSHA256(data)

c.JSON(http.StatusOK, gin.H{"hashed_data": hashedData})

})

r.Run()

}

Объяснение:

- Мы используем алгоритм SHA-256 для хэширования любых строковых данных.

- Хеши, созданные с помощью этого метода, невозможно восстановить до исходных данных, что делает его безопасным для хранения чувствительной информации, такой как пароли.

- В этом примере клиент может отправить данные через POST-запрос, и сервер вернет их хеш.

13. Настройка CORS (Cross-Origin Resource Sharing)

CORS (Cross-Origin Resource Sharing) — это механизм, который контролирует доступ к ресурсам вашего приложения с других доменов. Правильная настройка CORS помогает защитить приложение от атак, связанных с кросс-доменным запросом, таких как CSRF.

Пример настройки CORS:

package main

import (

"github.com/gin-contrib/cors"

"github.com/gin-gonic/gin"

"net/http"

"time"

)

func main() {

r := gin.Default()

// Настройка CORS-политики

r.Use(cors.New(cors.Config{

AllowOrigins: []string{"https://trusted-site.com"},

AllowMethods: []string{"GET", "POST", "PUT", "DELETE"},

AllowHeaders: []string{"Origin", "Content-Type", "Authorization"},

ExposeHeaders: []string{"Content-Length"},

AllowCredentials: true,

MaxAge: 12 * time.Hour,

}))

r.GET("/", func(c *gin.Context) {

c.String(http.StatusOK, "CORS настроен корректно!")

})

r.Run()

}

Объяснение:

- В этом примере мы разрешаем запросы только с доверенного домена

https://trusted-site.com. - Разрешены методы

GET,POST,PUTиDELETE, а также несколько типов заголовков. - Эта политика блокирует доступ к API для всех недоверенных источников, что повышает безопасность вашего приложения.

14. Логирование попыток доступа и событий безопасности

Логирование событий безопасности — важная часть защиты веб-приложения. Вы можете отслеживать попытки доступа, несанкционированные запросы и другие потенциальные угрозы.

Пример логирования:

package main

import (

"log"

"github.com/gin-gonic/gin"

"net/http"

"os"

)

func main() {

r := gin.Default()

// Создание файла для логов

file, err := os.OpenFile("access.log", os.O_CREATE|os.O_WRONLY|os.O_APPEND, 0666)

if err != nil {

log.Fatal(err)

}

gin.DefaultWriter = file

r.Use(gin.LoggerWithFormatter(func(param gin.LogFormatterParams) string {

// Настройка формата логов

return fmt.Sprintf("[%s] \"%s %s %s\" %d %s \"%s\"\n",

param.TimeStamp.Format(time.RFC1123),

param.Method,

param.Path,

param.Request.Proto,

param.StatusCode,

param.Latency,

param.ClientIP,

)

}))

r.GET("/", func(c *gin.Context) {

c.String(http.StatusOK, "Добро пожаловать!")

})

r.GET("/restricted", func(c *gin.Context) {

// Пример запрета на доступ и логирования события

c.JSON(http.StatusForbidden, gin.H{"error": "Доступ запрещён"})

log.Printf("Доступ запрещён для IP: %s", c.ClientIP())

})

r.Run()

}

Объяснение:

- Мы настроили логирование событий доступа и отказов в доступе в файл

access.log. - Логи записывают IP-адрес клиента, HTTP-метод, путь запроса, статус ответа и задержку.

- Логирование событий безопасности, таких как попытки доступа к закрытым маршрутам, может помочь в отслеживании подозрительной активности.

15. Защита от Brute-Force атак

Brute-force атаки на формы входа могут быть опасны для вашего приложения, если злоумышленник пытается перебором подобрать пароли к аккаунтам. Чтобы предотвратить такие атаки, можно ограничить количество попыток входа с одного IP-адреса или аккаунта за определённый период.

Пример защиты от brute-force с использованием лимита попыток:

package main

import (

"github.com/gin-gonic/gin"

"net/http"

"sync"

"time"

)

var loginAttempts = make(map[string]int)

var mu sync.Mutex

func main() {

r := gin.Default()

r.POST("/login", func(c *gin.Context) {

username := c.PostForm("username")

ip := c.ClientIP()

mu.Lock()

attempts := loginAttempts[ip]

mu.Unlock()

if attempts >= 5 {

c.JSON(http.StatusTooManyRequests, gin.H{"error": "Превышено количество попыток входа, попробуйте позже"})

return

}

// Допустим, аутентификация всегда неудачна (для примера)

isAuthenticated := false

if !isAuthenticated {

mu.Lock()

loginAttempts[ip]++

mu.Unlock()

c.JSON(http.StatusUnauthorized, gin.H{"error": "Неверный логин или пароль"})

return

}

// Если аутентификация прошла успешно

c.JSON(http.StatusOK, gin.H{"status": "Успешный вход"})

// Сброс счетчика попыток после успешного входа

mu.Lock()

loginAttempts[ip] = 0

mu.Unlock()

})

// Запускаем периодическую очистку счетчиков попыток

go func() {

for {

time.Sleep(1 * time.Minute)

mu.Lock()

for ip := range loginAttempts {

loginAttempts[ip] = 0

}

mu.Unlock()

}

}()

r.Run()

}

Объяснение:

- Мы отслеживаем количество неудачных попыток входа с одного IP-адреса.

- Если количество попыток превышает 5, вход блокируется на определённое время.

- Периодически происходит сброс счетчиков попыток, что позволяет предотвратить длительное блокирование пользователя.

Перейдем к заключению

Безопасность веб-приложений – это процесс, который требует постоянного внимания и усовершенствования. Веб-безопасность — это многослойная защита, и каждая из рассмотренных методик добавляет свой слой защиты, делая ваше приложение более устойчивым к различным угрозам.

Gin в Go предоставляет удобную основу для разработки быстрых и гибких приложений, но вам необходимо позаботиться о безопасности самостоятельно, интегрируя такие методы, как использование HTTPS, защита от XSS и CSRF, ограничение размеров запросов и правильная аутентификация. Следуя этим рекомендациям, вы сможете значительно повысить безопасность вашего приложения на Go.